Lecciones de los esfuerzos mundiales de cuarentena & Control de Acceso a la Red (NAC)

Lecciones de los esfuerzos mundiales de cuarentena & Control de Acceso a la Red (NAC)

En las últimas semanas y meses, la gente ha aprendido a ponerse en cuarentena y a limitar las interacciones con las personas con las que viven directamente para contener la propagación del coronavirus. Este enfoque de aislar elementos individuales de un sistema para evitar la contaminación cruzada no es exclusivo de la virología. Es igual de efectivo cuando se trata de ciberseguridad. Segmentar una red en partes diferentes e independientes sigue siendo un elemento básico de la ciberseguridad que, en caso de infracción, impide que los malos actores se muevan lateralmente por la red de una organización. Al igual que los hospitales están cerrando diferentes secciones y controlando quién entra y sale de ellas, las organizaciones necesitan hacer lo mismo con sus redes.

Además de segmentar adecuadamente sus redes, las organizaciones también podrían considerar la posibilidad de introducir una «zona de descontaminación» separada para los dispositivos que regresan a un entorno local. Aquí, los equipos de TI pueden examinar cada dispositivo antes de permitir que vuelva a la red corporativa, al tiempo que le dan acceso al servicio más básico para que las operaciones funcionen sin problemas. Este enfoque va de la mano con el último pilar de un enfoque eficaz de la ciberseguridad para toda la vida después del cierre: el control de acceso a la red.

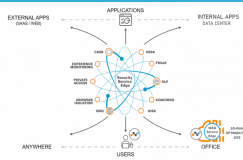

El control de acceso a la red – NAC – integra la visibilidad, el cumplimiento y la segmentación de la red bajo un mismo techo y garantiza que estos elementos individuales se apliquen de forma coherente y escrupulosa en todos los dispositivos de cada parte de una red. Piense en ello como el centro de mando de las defensas de ciberseguridad de una organización. Con las soluciones NAC, los equipos informáticos pueden gestionar cualquier dispositivo de una red, supervisar sus actividades e intervenir para revocar el acceso si el dispositivo empieza a comportarse de forma sospechosa. Los permisos de acceso se pueden gestionar y hacer cumplir en toda la red de la empresa, o simplemente en cada dispositivo, e incluso se pueden automatizar algunos de estos procesos. Con la esperada afluencia de dispositivos nuevos y existentes que se unirán a las redes corporativas después del cierre, las soluciones de control de acceso a la red serán indispensables para las organizaciones que quieran protegerse adecuadamente contra las ciberamenazas que se avecinan.

Ver => http://latixns.mx/forescout/