Ampliar el Acceso Remoto Seguro de Manera Rentable

Cómo podemos ampliar el Acceso Remoto Seguro de manera rentable mientras nos preparamos para el largo plazo.

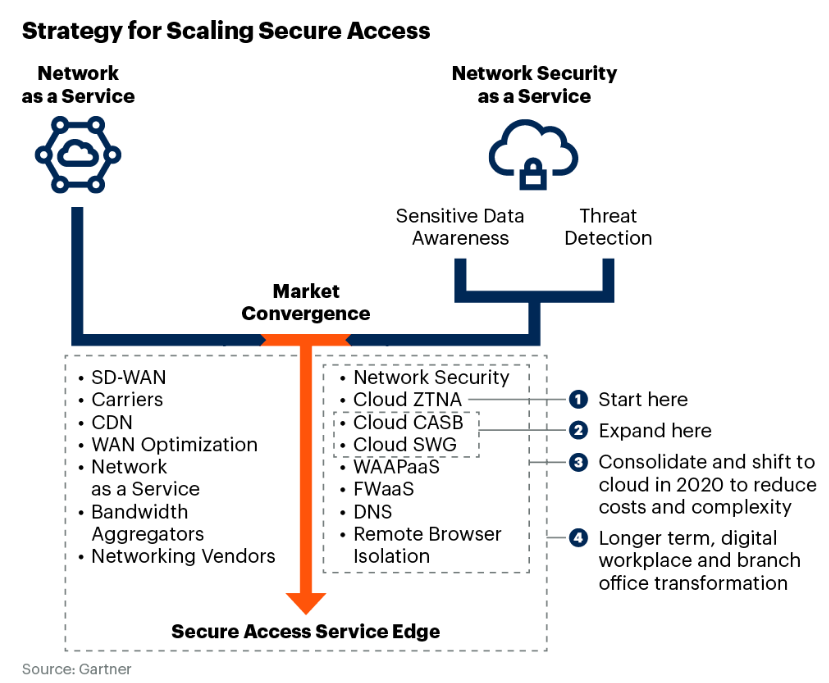

Gartner recomienda utilizar las ofertas de ZTNA y SASE para un acceso seguro escalable, para reducir los costos y apoyar la transformación digital del lugar de trabajo.

- Implementar el esquema de confianza cero (ZTNA) para el acceso a la red, al tiempo que deba escalar las capacidades de acceso seguro, inmediatamente cuando la capacidad de hardware o el ancho de banda de los cortafuegos o dispositivos existentes de terminación de VPN sea limitada.

- Proporcionar capacidades de evaluación para la seguridad de los dispositivos no gestionados.

- Reducir los costos en 2020 a medida que se renueven los contratos de VPN, SWG y CASB.

- Adoptar una estrategia de Servicios de Acceso Remoto Seguro (SASE) como base para la futura transformación de la fuerza de trabajo digital y de las sucursales.

La pandemia de COVID-19 ha puesto de manifiesto las limitaciones de los enfoques basados en el hardware para un acceso seguro:

- El hecho de que cada empleado trabaje de forma remota crea problemas de ancho de banda, escala y licencia en los dispositivos de terminación de VPN basados en hardware. Los servidores VDI en las instalaciones representan un desafío similar.

- La adquisición de nuevo hardware es lenta, requiere el acceso a una oficina para su instalación y es difícil con presupuestos congelados.

Los enfoques basados en hardware deben ser complementados o reemplazados por un enfoque de Servicios de Acceso Remoto Seguro (SASE) basado en la nube, comenzando con el esquema de confianza cero (ZTNA) para el acceso a la red. Los líderes en seguridad y gestión de riesgos responsables de la seguridad de la infraestructura y el acceso seguro deberían aplicar estas mejores prácticas para escalar el acceso seguro, ahorrar dinero y sentar las bases para la transformación de la fuerza de trabajo digital.

– Adoptar una solución ZTNA basada en la nube para escalar las capacidades de Acceso Remoto Seguro sin necesidad de desplegar nuevo hardware.

- Favorecer a los proveedores que ofrecen ZTNA como un servicio desde la nube, ya que son más fáciles de implementar (véase la «Guía de mercado para el acceso a la red de confianza cero» y el paso 1 de la figura 1). El motor de políticas reside en la nube del proveedor y gestiona todas las interacciones entre los usuarios y las aplicaciones.

- Para acelerar la adopción de ZTNA para las aplicaciones habilitadas para la web, utilice un producto de ZTNA que se pueda desplegar sin necesidad de agentes.

- Si utiliza una puerta de enlace web segura (SWG) basada en la nube, compruebe si su proveedor proporciona una oferta de ZTNA basada en la nube para acelerar la adopción.

- Confirme que el proveedor de ZTNA tiene la capacidad de escalar y que se comprometerá con los SLA.

- Si es posible, migre algunas aplicaciones privadas en las instalaciones a IaaS para obtener visibilidad, escalabilidad y para permitir el acceso basado en ZTNA. Si tiene un presupuesto limitado, utilice las capacidades de proxy con reconocimiento de identidad incorporadas del proveedor de IaaS.

– Diseñe la Arquitectura para el acceso de dispositivos no administrados como un requisito inmediato.

- Favorecer a los proveedores de ZTNA que utilizan la telemetría básica del navegador o asociarse con el proveedor de identidad para la evaluación y el acceso condicional, cuando no se puedan utilizar los agentes y ello pudiera retrasar el despliegue de ZTNA.

- Con el tiempo, las ofertas de ZTNA basadas en agentes se pueden introducir paulatinamente para las aplicaciones que no se pueden usar con proxies y para proporcionar una visibilidad más profunda de la situación de seguridad del dispositivo directamente o mediante la integración con las ofertas de gestión de puntos finales unificados.

– Para las aplicaciones más sensibles, utilice VDI, servicios de escritorio como servicio (DaaS) o servicios de escritorio remoto para lograr una mayor visibilidad y control del uso de la aplicación.

- Para algunos casos de uso, VDI puede ser el mejor enfoque. Para la capacidad nueva, la primera opción debería ser una oferta de desktop as a service (DaaS) en la nube (véase la «Guía del mercado para Desktop as a Service» y «Solución de los retos del acceso remoto moderno»). Algunas ofertas de DaaS incluyen capacidades ZTNA integradas para proporcionar integración y una elección de métodos de acceso.

- Como alternativa a DaaS o VDI, un dispositivo de consolidación del espacio de trabajo basado en un navegador puede proporcionar un acceso similar a ZTNA, basado en la identidad, sin agentes, a aplicaciones habilitadas para la web y Windows a través de RDP/RDS (incluida la adquisición de escritorios remotos a escritorios que todavía están en la oficina).

- Un enfoque emergente, el aislamiento del navegador remoto (RBI) puede utilizarse para proteger las aplicaciones internas sensibles de dispositivos no gestionados potencialmente comprometidos (véase «Innovation Insight for Remote Browser Isolation»).

– Ampliar la protección cuando los trabajadores remotos utilizan Internet y las aplicaciones SaaS.

- Además de ZTNA, la siguiente fase de la estrategia de protección debería incluir:

- Capacidades de puerta de enlace web segura, incluyendo filtrado de URL y de malware para el acceso a Internet (véase el paso 2 de la figura 1) y visibilidad de acceso SaaS.

- Capacidades de agente de seguridad de acceso a la nube (CASB) para una mayor visibilidad y control de las aplicaciones SaaS, incluyendo el descubrimiento y la supervisión de datos confidenciales.

- RBI opcional para tratar con dispositivos no gestionados o sitios de riesgo.

– Recorte los costos y reduzca la complejidad a medida que se renueven los contratos para las capacidades de VPN, SWG y CASB adoptando ofertas que converjan estas capacidades y las cambien a ofertas nativas de la nube.

- Múltiples proveedores ofrecen capacidades ZTNA, SWG, CASB, DNS y RBI desde un diseño convergente, basado en la nube y con un precio basado en un modelo de consumo.

- La consolidación de proveedores y la adopción de un enfoque SASE basado en la nube reducirá los costos y la complejidad, a la vez que mejorará la seguridad (véase el paso 3 de la figura 1).

– A largo plazo, utilice SASE como base para la transformación de la fuerza laboral digital y de las sucursales.

- Los requisitos de acceso de la fuerza laboral digital desde cualquier lugar y en cualquier momento transformarán los requisitos de acceso de las sucursales. Varios proveedores de SASE ofrecen ahora capacidades SD-WAN para apoyar la transformación de la fuerza digital de trabajo/lugar de trabajo (ver «Tendencias principales de seguridad y gestión de riesgos» y el paso 4 de la Figura 1).

- Deshacerse de los protocolos MPLS dedicados y conectar las sucursales directamente a Internet y a un modelo SASE ofrece una fuente significativa de ahorro de costos en los próximos años, además de apoyar la transformación de la fuerza de trabajo.

Figura 1. Ampliación del acceso seguro de forma estratégica

Consultar el artículo original