La seguridad de IoT aumenta los desafíos para los oficiales de seguridad informática

Los dispositivos conectados, con la gran cantidad de datos que proporcionan, juegan un papel fundamental en la transformación digital empresarial. Pero las preocupaciones de seguridad de IoT están demostrando ser turbulentas para su adopción en muchas organizaciones.

Los dispositivos conectados, con la gran cantidad de datos que proporcionan, juegan un papel fundamental en la transformación digital empresarial. Pero las preocupaciones de seguridad de IoT están demostrando ser turbulentas para su adopción en muchas organizaciones.

De acuerdo con el estudio Internet of Things Backbone Survey, publicado por Gartner en 2017, el 32% de los líderes de TI enumeran la seguridad como una de las principales barreras para el Internet de las Cosas.

Los ataques que usan dispositivos de IoT no seguros han demostrado que hay más que datos comprometidos en riesgo. Pueden paralizar los sistemas críticos, un problema potencialmente catastrófico ya que IoT se extiende a los automóviles y dispositivos de atención médica donde la vida podría estar en juego. También se ha ampliado drásticamente el tamaño y el alcance de lo que los equipos de seguridad necesitan proteger, agregando preocupaciones de seguridad de IoT a las responsabilidades de los CISO.

«Se trata de combinar el conocimiento empresarial con los conocimientos técnicos para desarrollar su marco de riesgos y validar que las medidas de seguridad que usted tenga funcionarán con los requisitos operacionales para las iniciativas de IoT», dijo Barika L. Pace, directora de investigación de Gartner enfocada en la estrategia de IoT.

El software está en crisis

Gartner ha confirmado que para el año 2020, habrá 20 mil millones de dispositivos conectados a Internet en uso, con IoT conectando desde motores a reacción y vehículos comerciales, pasando por equipos de fabricación y de oficina, hasta automóviles personales y productos electrónicos de consumo. Ese asombroso número, junto con la gama de fabricantes de dispositivos, crea un entorno mucho más grande y complejo que las empresas y sus CISOs deben asegurar.

«Este es el problema con IoT que no encontramos antes. El software ya está en una crisis y ahora hay miles de millones de dispositivos fabricados por fabricantes de hardware, y si no tienen un buen software, serán vulnerables a los ataques», dijo Balakrishnan Dasarathy, profesor y director de programas de aseguramiento de la información en la facultad de posgrado del University College, de la Universidad de Maryland.

El panorama del alcance de IoT es otro elemento nuevo, o al menos un elevado riesgo de ciberseguridad, agregó Dasarathy. Ejemplo: los botnets Mirai en 2016 distribuyeron ataques de denegación de servicio (DDoS) que utilizaron dispositivos IoT no protegidos.

El Internet de las Cosas, por su propio diseño, extiende la infraestructura tecnológica de la empresa cada vez más lejos, informatizando dispositivos cuyas funciones, si se corrompen, podrían significar resultados catastróficos. Los CISO ahora deben preocuparse no solo por datos comprometidos o robados, sino también por la posibilidad de que los malos actores secuestren vehículos, maquinaria pesada y equipos médicos.

Enfrentando los riesgos

Taylor Lehmann, CISO de Wellforce y su hospital académico, Tufts Medical Center, ha visto crecer ese tipo de riesgo en las últimas dos décadas a medida que el sistema de salud con sede en Massachusetts ha ampliado su infraestructura de IoT.

Ahora supervisa la seguridad de una organización cuyas tecnologías conectadas incluyen bombas de infusión inalámbricas seguras y monitores de frecuencia cardíaca, así como unidades de calefacción, ventilación y aire acondicionado; sistemas de refrigeración críticos para la investigación y equipamiento informático tradicional, como servidores, PC y dispositivos móviles.

Al igual que Dasarathy, Lehmann ve el alcance total de IoT, el número de jugadores en el espacio y las características inherentes de los dispositivos como las preocupaciones de seguridad de IoT para los CISO. Muchos dispositivos conectados no se pueden reparar ni actualizar, ni tienen funciones de seguridad como el cifrado básico y la autenticación de dos factores.

«Uno de los desafíos que hemos tenido para proteger los dispositivos es tratar de aplicar el enfoque de seguridad de dispositivos tradicionales. La mayoría no ejecutan antivirus [software], algunos no pueden ser parcheados, algunos ni siquiera tienen sistemas operativos», explicó Lehmann.

Para mitigar los problemas de seguridad de IoT, Lehmann utiliza tecnologías de gestión de activos e inventario y herramientas de control de acceso a la red para determinar y rastrear qué dispositivos están conectados a la red, y así controlar dónde y a qué sistemas puede acceder cada dispositivo.

Las empresas toman medidas

Prakash Venkata, director de seguridad cibernética y prácticas de privacidad de la firma de consultoría PwC, dijo que las empresas están madurando sus prácticas de seguridad a medida que adoptan más tecnologías IoT.

Venkata señaló en la Encuesta Global del Estado de la Seguridad de la Información 2018 de PWC, la cual encontró que el 67% de los encuestados tienen una estrategia de seguridad IoT o bien están implementando una. Esa cifra es un 5% superior al año anterior.

«Las organizaciones necesitan tener un marco en términos de cómo estarán entregando y construyendo estos entornos de IoT: ¿cuáles son los estándares y cómo pueden mantenerlos en conformidad?», ponderó Venkata.

Aunque IoT de alguna manera presenta nuevos desafíos debido al tamaño y alcance de la tecnología, Venkata y otros expertos afirman que las estrategias efectivas de IoT se basan en los viejos principios de seguridad de tener las personas, los procesos y la tecnología correctos.

Las estrategias de IoT exitosas comienzan con un inventario: las organizaciones necesitan descubrir e identificar dispositivos que se conecten a sus redes para saber qué deben proteger, dijo John Pescatore, director emergente de tendencias de seguridad en SANS Institute, una organización de capacitación en seguridad de la información.

A partir de ahí, los expertos dicen que las organizaciones deben usar la segmentación de red, las tecnologías de administración de inventario y activos, las herramientas de control de acceso a la red, el software de detección de amenazas y otros componentes de seguridad tradicionales para administrar los riesgos.

Pescatore añadió que muchas empresas están usando los procedimientos de seguridad tipo ‘traiga su propio dispositivo’ (BYOD) que desarrollaron cuando trajeron sus propias políticas de dispositivos a la empresa como puntos de partida para sus programas de seguridad de IoT, porque los riesgos de seguridad de las dos tendencias se reflejan entre sí.

Sin embargo, en el futuro, los líderes empresariales y los grupos comerciales deberían presionar a los fabricantes de componentes de IoT para que incorporen más características de seguridad en sus dispositivos y promuevan la adopción de estándares de seguridad.

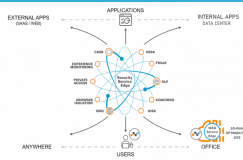

ForeScout protege sus redes empresariales

ForeScout, partner tecnológico de Altcomp, es muy consciente de estos nuevos retos y continúa mejorando su plataforma para la seguridad de las empresas. Con miles de dispositivos de IoT desplegados, a menudo carecen de supervisión de TI y de las mejores prácticas básicas de seguridad. Evaluar y comprender el riesgo que plantean estos dispositivos de IoT es fundamental para reducir la superficie de ataque y ayudar a proteger la empresa.

La plataforma ForeScout ayuda en múltiples niveles. El primer paso es determinar qué dispositivos de IoT están conectados y dónde. La evaluación de la IoT es el siguiente paso lógico después de la clasificación de la IoT para gestionar el riesgo y reducir la superficie de ataque.

A continuación, se debe saber qué puertos de comunicación están habilitados en estos dispositivos IoT. CounterACT es la solución innovadora de ForeScout que puede detectar puertos abiertos en dispositivos de IoT así como identificar actividades sospechosas tales como dispositivos que se están comunicando con otros dispositivos con los que no deberían estar interactuando.

También es necesario evaluar las credenciales para los canales de comunicación restantes. Esto puede ser un gran reto, ya que los dispositivos de IoT a menudo se añaden a la red de la empresa con contraseñas nulas o predeterminadas de fábrica. Un análisis reciente de la industria señala que el 81 por ciento de las infracciones implican el uso indebido de credenciales robadas, débiles o por defecto. Las redes de bots como Mirai aprovechan las débiles credenciales de IoT y recogen millones de dispositivos de IoT para causar interrupciones en el servicio.

La plataforma ForeScout proporciona evaluación de IoT e identifica los dispositivos con nombres de usuario y contraseñas predeterminados de fábrica o con credenciales débiles.

Una vez que haya identificado sus dispositivos de IoT, puede crear su biblioteca personalizada de evaluación de credenciales de IoT o simplemente aprovechar la proporcionada por ForeScout. Es recomendable crear políticas para automatizar la evaluación e iniciar acciones de mitigación (alerta, límite, bloqueo y segmento).

CounterACT puede proporcionar beneficios significativos protegiendo su entorno de botnets y ataques dirigidos a sus dispositivos de Iot, que luego se mueven lateralmente para buscar objetivos de alto potencial para hacer quebrar a su empresa.

Le invitamos a acercarse a un ejecutivo de Alternativas en Computación para platicar un poco más de ForeScout CounterACT®, conocer casos de éxito y ver la forma en la que éste puede beneficiar a su organización.

Si desea más información, favor de concertar su cita con Altcomp y con mucho gusto le atendemos.

Fuente: TechTarget