Claves para evitar caer en manos de hackers en el Internet de las Cosas

El 21 de octubre internet recibió el ciberataque más masivo en diez años. Lo que más sorprendió, sin embargo, fue la forma en que se produjo.

El 21 de octubre internet recibió el ciberataque más masivo en diez años. Lo que más sorprendió, sin embargo, fue la forma en que se produjo.

Para llevar a cabo este ataque informático, los hackers intervinieron millones de dispositivos conectados en red. Desde computadoras, cámaras de vigilancia, consolas de videojuegos y electrodomésticos sirvieron para que los cibercriminales lograran bloquear los principales sitios de noticias y redes sociales.

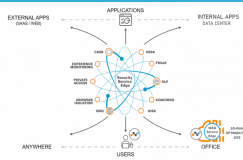

Los expertos señalaron al Internet de las Cosas (IoT, por sus siglas en inglés) cómo principal culpable de este golpe informático y advirtieron que puede ser una puerta de entrada para los hackers si no se toman las medidas necesarias de seguridad.

«Hace un año, Chrysler tuvo que llamar a fábrica a 1,4 millones de camionetas Jeep, cuando un par de investigadores demostraron públicamente cómo se podía hackear la computadora de abordo del vehículo a través de internet, permitiendo apagar el motor a voluntad, y hasta deshabilitar completamente los frenos mientras se conducía por una autopista», recordó Leonardo Pigñer, fundador y organizador del evento de seguridad informática Ekoparty.

De ahí que sea tan importante que se tomen medidas de seguridad para evitar incidentes de este tipo.

«Hay que implementar medidas de seguridad como la autenticación de usuarios, filtrado de tráfico o accesos y detección de intrusión en tiempo real. Estas medidas nos permitirán mitigar el riesgo de un incidente de seguridad», añadió Hernán Aguirre, Product Manager de Ingram Micro.

Por otra parte el especialista explicó que la forma en que se implemente la solución tecnológica repercute en el nivel de seguridad del dispositivo.

«Las compañías que implementan la modalidad BYOD (Bring your own device) pierden capacidad de control sobre la nueva estación de trabajo, por lo que de no tomarse controles, esta práctica puede ser muy perjudicial para la empresa ya que puede dejar fisuras donde se puede filtrar la información o introducir aplicaciones malignas a la red».

Lo más aconsejable es dotar de soluciones MDM (en inglés Mobile Device Management) o Administración de Dispositivos Móviles como las que implementamos en Altcomp, que habilitan la opción de monitorear, asegurar y administrar dispositivos móviles sin importar el operador de telefonía.

Estas soluciones, permiten hacer instalación de aplicaciones, localización y rastreo de equipos, sincronización de archivos, reportes de datos y acceso a dispositivos, todo esto de manera remota. Este tipo de aplicaciones ha tenido una gran aceptación por parte de las empresas para poder mitigar los riesgos de un incidente de seguridad.

«La información viaja a través de internet, y puede ser interceptada por terceros durante el camino. La encriptación hace que la información sólo pueda ser interpretada por el destinatario final, y ningún intermediario pueda decodificarla», detalló Ariel Filotti, CTO de QuadMinds.

También sugirió actualizaciones remotas para poder aplicar los parches de seguridad necesarios.

«Los dispositivos IoT suelen estar ubicados en lugares remotos y difíciles de acceder, por lo tanto, suelen quedar desactualizados si no tienen la funcionalidad de enviar las actualizaciones remotamente», analizó Filotti.

Consejos para los usuarios

1. No utilizar contraseñas por defecto en los dispositivos: muchos dispositivos como por ejemplo los routers y las cámaras IP vienen con una contraseña de fábrica que suele ser muy simple, como «admin» o «123456». La mayoría de los usuarios conectan el dispositivo y nunca cambian la contraseña.

2. Utilizar únicamente dispositivos IoT: en los casos en los que sea estrictamente necesario debido a que es una tecnología que está en continua evolución.

3. Deshabilitar funcionalidades que no sean necesarias y que puedan exponer nuestros datos.

4. Utilizar únicamente productos IoT que permitan actualizaciones de software por parte del proveedor.

5. Nunca almacenar nuestros datos confidenciales en los productos o servicios IoT, salvo que sea estrictamente necesario para su funcionamiento.

Fuente: Infobae

En Alternativas en Computación contamos con un servicio de administración de seguridad y monitoreo que le permitirá poner en marcha su estrategia en breve y orientar sus recursos en labores operativas propias del negocio.