Cómo poner la seguridad de la IA a trabajar en su organización

Por qué es esencial ahora añadir la IA a su configuración de seguridad

Por qué es esencial ahora añadir la IA a su configuración de seguridad

La palabra artificial puede estar en el nombre, pero está claro que el valor de la inteligencia artificial es bastante real. Esto es cierto en varias industrias, y también en el campo de la seguridad de TI. Las herramientas de seguridad de la IA, en particular las que utilizan el aprendizaje automático, están demostrando rápidamente su valor.

Hay muchos ejemplos de la vida real que demuestran los posibles usos de la IA en seguridad. Los productos que funcionan con IA pueden detectar malware, identificar direcciones HTTP de riesgo y mucho más. No es de extrañar que AWS ofrezca ahora un servicio respaldado por AI y Microsoft acaba de anunciar productos de seguridad de AI basados en la nube. Un rápido examen de los sitios web de TechTarget, o una rápida búsqueda en Google, deja claro que la IA ofrece una ayuda seria y muy necesaria a los equipos de seguridad.

Pero para que la seguridad de la IA funcione en su organización, debe ser capaz de resolver el problema de los proveedores y ver lo que un producto en particular puede (o no) hacer para su situación particular. Los expertos en esta guía pueden ayudar. Uno se fija, por ejemplo, en cómo la aplicación de la tecnología de seguridad de la IA a varias categorías de comportamiento permite a un equipo reaccionar rápidamente ante las amenazas. Los productos de IA pueden incluso detectar amenazas potenciales antes de que ataquen, como señala otro colaborador.

Investigaciones recientes muestran que hay cientos de miles de nuevos tipos de malware creados diariamente. Esto por sí solo hace que los productos de IA valgan la seria atención de un equipo de seguridad. Pero si se tiene en cuenta la capacidad de un producto potenciado por la IA para asumir tareas esenciales pero monótonas, lo que permite a los profesionales de la seguridad centrarse en un trabajo de más alto nivel, entonces el valor potencial de esta tecnología avanzada se expande exponencialmente.

IA, aprendizaje automático en ciberseguridad enfocado en el comportamiento

La IA y el aprendizaje automático se encuentran entre los primeros puestos de la lista de palabras clave que los proveedores de seguridad utilizan hoy en día para diferenciar sus ofertas. Estos términos también representan tecnologías verdaderamente viables; la inteligencia artificial y el aprendizaje de máquinas en productos de ciberseguridad están añadiendo un valor real para los equipos de seguridad que buscan formas de identificar ataques, malware y otras amenazas.

El aumento masivo del número de nuevos ataques, instancias de nuevo malware y variantes de malware antiguo es razón suficiente para emplear el aprendizaje automático en ciberseguridad. Estas herramientas tienen la capacidad de procesar, detectar, identificar y remediar todo tipo de amenazas en milisegundos. La mentalidad heredada de antaño de «enviarle una alerta a la TI y que puedan hacer un seguimiento» simplemente no funcionará.

Pero el valor de la IA y el aprendizaje automático en ciberseguridad se encuentra en su capacidad para detectar al «malvado», sea cual sea la forma que adopte, de la manera más proactiva posible. Con tantos vectores de amenaza posibles, ¿en qué deberían gastar los productos su IA y sus ciclos de aprendizaje de máquina?

La respuesta general es simple: comportamiento

De la seguridad antiviral a la seguridad del comportamiento

La industria de la seguridad comenzó con el comportamiento más simple que pudo encontrar: la ejecución de nuevos programas maliciosos (leídos: virus) en un punto final dado. Busque ese comportamiento específico (lea: detección basada en firmas) y ¡bam! se estableció la industria antivirus.

Pero, hoy en día, los ciberdelincuentes están buscando diligentemente maneras de superar a los productos de ciberseguridad, cambiando el comportamiento -incluso utilizando comportamientos evasivos- para evitar la detección. Por lo tanto, las herramientas que usted emplea necesitan tener IA o aprendizaje de máquina vigilando un número de comportamientos específicos (como es apropiado para un producto dado). Los comportamientos en los que los ojos atentos de la IA y el aprendizaje automático añaden valor a la seguridad incluyen los siguientes:

Comportamiento de los puntos finales: Para ser eficaz, el malware debe ejecutarse en un punto final. Esto significa que los archivos deben ser escritos (con una excepción en el caso de la inyección directa de memoria), los procesos deben ser iniciados y los recursos deben ser accedidos. Y ninguno de ellos se parece a la típica apertura de Word o de su navegador web, lo que los hace sobresalir. En los casos en los que se producen ataques sin filas y se comprometen los procesos legítimos, las acciones anormales de esos procesos (por ejemplo, el Bloc de Notas al lanzar un proceso hijo) serán obvias.

Comportamiento de la red: El tráfico en el cable es bastante predecible. Los endpoints específicos generalmente interactúan con los mismos sitios o sistemas, sobre los mismos puertos, utilizando las mismas instancias de encriptación (según corresponda), enviando la misma cantidad de datos. Los ataques implican el uso de servidores de mando y control, usos anormales de los puertos, cantidades inusuales de datos y un uso creciente del cifrado.

Comportamiento del usuario: Los usuarios están trabajando para hacer su trabajo, el cual normalmente cae en un número predecible y finito de tareas semi-repetitivas. Se conectan la mayoría de las veces en los mismos días, más o menos a la misma hora, utilizan las mismas aplicaciones, acceden e interactúan con los mismos tipos y cantidades de datos, y se comunican con las mismas personas sobre las mismas cosas. Los ataques que implican el compromiso de un punto final y credenciales de usuario producen tiempos de inicio de sesión inusuales, múltiples conexiones a sistemas, uso anormal de aplicaciones, copia masiva de datos en la nube y mucho más. Si un atacante «vive de la tierra» y utiliza aplicaciones nativas del punto final comprometido, esto también se considerará inusual en la mayoría de los casos, ayudando a identificar el comportamiento amenazante.

El punto aquí es que cuando se trata de productos que pregonan el uso de la IA y el aprendizaje automático en ciberseguridad, la pregunta debería ser «¿Qué datos están mirando?» La respuesta debe girar en torno a las conductas de ataque que indican intentos de intrusión, descubrimiento, compromiso, movimiento, manipulación o exfiltración.

La IA y las herramientas de aprendizaje automático ya no son sólo publicidad; son tecnologías muy reales que detectan comportamientos anormales en mucho menos tiempo que cualquier humano. Será interesante ver lo que depara el futuro para la IA y el aprendizaje automático en ciberseguridad. A medida que ambos lados de esta batalla evolucionan en sus esfuerzos, ¿la IA y el aprendizaje automático significarán el fin de los ciberataques, o al menos de algunas de sus formas? Sólo el tiempo lo dirá. Pero, por ahora, la IA centrada en el comportamiento y las herramientas de aprendizaje automático deben formar parte de su estrategia de seguridad si va a tener que luchar de alguna manera.

Las herramientas de ciberseguridad de la IA ayudan a detectar las amenazas antes de que causen daño

Los profesionales de la seguridad están utilizando cada vez más herramientas de ciberseguridad basadas en la IA para mantenerse un paso por delante de los hackers y minimizar las vulnerabilidades antes de que puedan ser explotadas por los malos actores.

Con miles de millones de dispositivos conectados a Internet, el panorama de las amenazas de ciberseguridad se está complicando. Desde teléfonos y máquinas de escritorio hasta servidores, aplicaciones en nube y dispositivos de IO, nunca antes había habido más objetivos disponibles para aquellos que querían causar daño.

Según la empresa de investigación Enterprise Strategy Group (ESG), cada día surgen entre 390 mil y 1 millón de nuevas variantes de malware. La organización media se ocupa de más de 200 mil eventos de seguridad al día. Se estima que, para 2021, habrá 3,5 millones de puestos de ciberseguridad sin cubrir en todo el mundo, según la investigación de Cybersecurity Ventures. Esto significa que el panorama de las amenazas no sólo se está complicando, sino que cada vez es más difícil gestionarlas.

La aparición de la IA y el aprendizaje automático está aportando nuevas capacidades inteligentes a la combinación para ayudar a proporcionar una visibilidad, control y mitigación más proactivos de los ataques de ciberseguridad. Según el informe del ESG, las empresas recurren cada vez más a las herramientas de ciberseguridad de la IA. Más del 12% de las empresas han implementado ampliamente el análisis de seguridad basado en la IA a partir de 2017, y el 55% de las empresas encuestadas tienen previsto implementar enfoques de aprendizaje automático y de IA para la ciberseguridad.

Detección avanzada de amenazas

Los algoritmos de IA son particularmente buenos en la detección de patrones. Los sistemas basados en el aprendizaje automático se entrenan en las extensas bases de datos existentes de virus y malware y pueden modelar las propiedades y características de los programas maliciosos. Una vez formados en estos patrones, estos sistemas de IA pueden observar el tráfico de la red, los intercambios de datos y el comportamiento del sistema para identificar patrones maliciosos que podrían merecer un examen más detallado.

De esta manera, las herramientas de ciberseguridad habilitadas para la IA no tienen que esperar a que se produzca el ataque antes de proporcionar una respuesta. Los llamados ataques de día cero, en los que los sistemas de las víctimas no tienen defensa previa ni conciencia de la amenaza, también pueden ser frustrados y prevenidos por un software de ciberseguridad inteligente que aprende de los ataques a sus propios sistemas, así como de los de otros miembros de la red.

Del mismo modo, las herramientas de ciberseguridad de la IA pueden utilizar su aprendizaje para determinar patrones de ataques. Los sistemas pueden categorizar los ataques en función del nivel de amenaza y adaptarse con el tiempo. Pueden determinar si los ataques se originan en una ubicación específica, se dirigen a sistemas específicos o se adaptan a categorías específicas. De esta manera, los investigadores de seguridad y el personal de seguridad pueden aprender a endurecer sus entornos para prevenir futuros ataques y operar de forma más proactiva cuando se enfrentan al tráfico procedente de regiones específicas del mundo o que se dirigen a sistemas específicos.

Defensa proactiva y mitigación de amenazas

Además de ser mejor que los humanos o incluso que los sistemas antivirus y antimalware tradicionales para identificar y mitigar los ataques, el software de ciberseguridad habilitado para la IA puede introducir nuevas formas de defender y mitigar las amenazas. En lugar de simplemente apagar los servidores o el tráfico en respuesta a los ataques, estos sistemas pueden responder de forma más creativa y adaptativa para frustrar los ataques. De hecho, la respuesta contundente de apagar los sistemas en respuesta a un ataque puede ser en realidad lo que el atacante quiere. Desde ataques de denegación de servicio distribuidos hasta intentos de dañar la infraestructura crítica, el atacante gana ya sea abrumando el sistema en cuestión u obteniendo una respuesta demasiado agresiva del personal de seguridad.

En lugar de estas respuestas de fuerza bruta, las herramientas de ciberseguridad de la IA aprenden a frustrar estos ataques con respuestas adaptativas que también minimizan los daños colaterales. Si un ataque intenta interrumpir el tráfico, una herramienta de ciberseguridad habilitada para IA puede identificar el tráfico legítimo del tráfico del atacante y dividir el tráfico en dos direcciones diferentes, manteniendo a los clientes contentos y a los atacantes a raya. Si el sistema detecta compromisos con los datos u otra infraestructura, puede aplicar datos o sistemas de copia de seguridad para que se reviertan los cambios. La herramienta de seguridad también puede responder de maneras que el atacante no puede predecir fácilmente, emulando comportamientos humanos en lugar de respuestas de ciberseguridad con secuencias de comandos.

Auditoría mejorada de sistemas y parches

En el lado más mundano, el software basado en la IA es capaz de examinar regularmente los sistemas, dispositivos y datos en busca de vulnerabilidades y aplicar parches y correcciones a esa infraestructura para evitar que los atacantes usen medios previamente identificados de comprometer los sistemas. Los analistas de seguridad se ven abrumados con frecuencia por la gran escala de arquitecturas y dispositivos que necesitan proteger. Tienen que estar constantemente al tanto de las actualizaciones y parches que deben aplicarse para abordar los problemas de seguridad de ayer y evitar los problemas de mañana. Sin embargo, esta es una tarea casi imposible para los operadores humanos.

Si bien existen varios sistemas automatizados que pueden utilizarse para aplicar parches de forma regular o cuando se dispone de actualizaciones, se trata en gran medida de un enfoque único y están sujetos a sus propios problemas. Algunas actualizaciones pueden causar problemas de funcionalidad y necesitan ser devueltas a versiones anteriores. Otros sólo funcionan para dispositivos específicos o configuraciones de sistema. Las herramientas de ciberseguridad basadas en la IA aplican los parches de forma más uniforme y satisfactoria para solucionar los agujeros de seguridad sin introducir problemas de funcionalidad. Estos sistemas habilitados para la IA pueden entonces monitorear continuamente los sistemas, las fuentes de parches y correcciones de errores, y las fuentes adicionales para aplicar los parches correctos a los sistemas correctos en el momento adecuado.

Adaptarse a las amenazas cambiantes

Por último, con la IA, los sistemas son capaces de adaptarse al panorama de amenazas en continuo cambio. Los nuevos dispositivos, aplicaciones en nube, servidores y sistemas introducen nuevas amenazas de las que las empresas podrían no ser conscientes hasta que se produzcan los ataques. Los sistemas basados en la IA pueden probar creativamente estos sistemas para ver qué amenazas potenciales pueden surgir. Esta es una versión habilitada para el aprendizaje automático de las pruebas de penetración (pen testing) que los proveedores de software y hardware emplean regularmente para asegurarse de que sus sistemas sean lo más seguros posible.

Así como el aseguramiento de la calidad del software se automatiza cada vez más con las capacidades de IA, también lo hacen las capacidades de pruebas de penetración. Cada vez surgen más soluciones habilitadas para la IA que proporcionan pruebas continuas con lápiz, así como la capacidad de las empresas para responder a las amenazas en constante evolución.

¿Cuáles son las ventajas y desventajas del aprendizaje automático en seguridad de redes?

La naturaleza predictiva del aprendizaje automático puede beneficiar a las estrategias de seguridad de la red. Pero también puede beneficiar a aquellos que buscan romper las barreras de la red segura.

El aprendizaje automático se ha convertido en un componente valioso de los productos de seguridad de red, pero la tecnología es una bendición mixta. Desafortunadamente, los hackers también pueden emplear el aprendizaje automático.

El aprendizaje automático de la seguridad de la red separa las operaciones legítimas de la red y de las aplicaciones de los ataques mediante la creación de un conjunto de reglas que caracterizan ambas actividades. Mientras tanto, los atacantes pueden utilizar el aprendizaje automático para explorar las defensas de la red, identificar formas de evadir las reglas y llevar a cabo ataques exitosos.

Ventajas y desventajas del aprendizaje automático en seguridad de redes

Una de las ventajas del aprendizaje automático en la seguridad de la red es que puede identificar un ataque de día cero. Lleva tiempo identificar y analizar un nuevo ataque basado en firmas, pero el aprendizaje automático puede aplicar reglas que diferencien las operaciones legítimas de los ataques. Una nueva forma de malware puede detectarse a partir de sus acciones, por lo que no es necesario realizar observaciones y análisis previos.

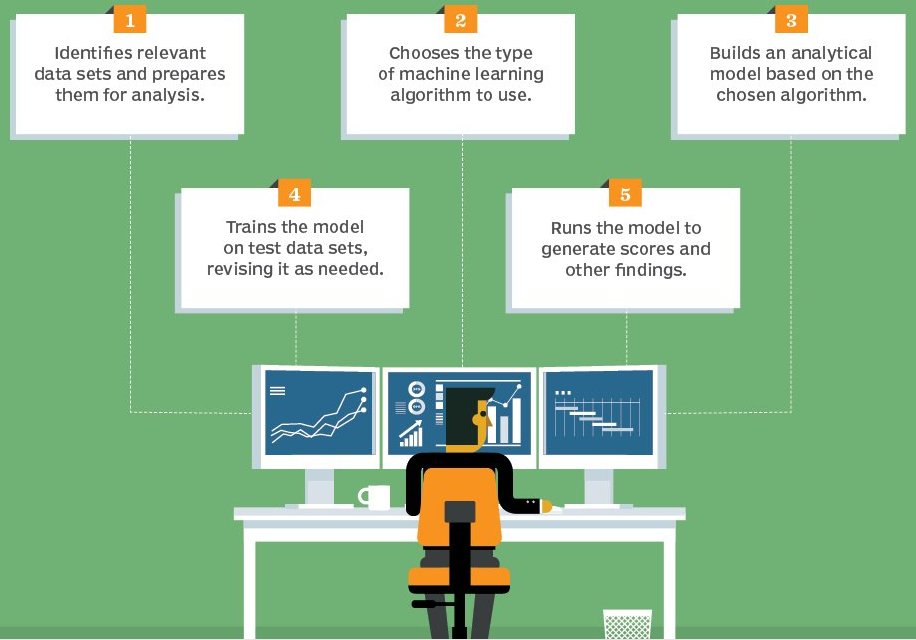

Las organizaciones pueden preparar el software de aprendizaje de la máquina para su funcionamiento de varias maneras. El software puede ser presentado con un conjunto de entradas etiquetadas como ataques y otras entradas etiquetadas como legítimas. El software puede entonces aprender analizando un conjunto de características que diferencian entre los ataques y la actividad legítima.

El filtrado de spam es un ejemplo sencillo. Con el filtrado de spam, los administradores crean una lista de palabras que normalmente aparecen en el spam. Otro enfoque es proporcionar un conjunto de correos electrónicos con algunos identificados como spam y otros como legítimos. El software puede entonces desarrollar un conjunto de reglas basadas en las palabras que aparecen en cada categoría de correo electrónico. A medida que opera, el software continúa extendiendo sus reglas basándose en otras palabras y direcciones de correo electrónico a menudo asociadas con el spam.

El software de aprendizaje automático también puede crear un conjunto de reglas basadas en las operaciones observadas de la red y de las aplicaciones. Por ejemplo, el software puede supervisar una aplicación basada en transacciones y reconocer cómo accede a una base de datos crítica. Las acciones que no siguen el mismo patrón, como los intentos múltiples de acceder a una base de datos, se bloquearían.

Desafortunadamente, la investigación académica y corporativa sobre técnicas para el aprendizaje de máquinas en seguridad de redes no puede ocultarse a los atacantes. Los atacantes han comenzado a utilizar la tecnología para sondear repetidamente las defensas de la red y determinar las reglas que utiliza el software antimalware para identificar los ataques.

Normalmente, los atacantes obtienen valor de un ataque exitoso, por lo que indudablemente continuarán desarrollando formas de engañar a las defensas. A medida que lo hacen, los investigadores necesitarán mejorar continuamente las defensas.

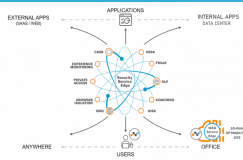

En Altcomp integramos soluciones con plataformas enterprise, con lo mejor de la agilidad y economía de la nube, con lo mejor de la seguridad y control en tu Data Center y con la mayor simplicidad en los ambientes móviles. Si desea agendar una cita, por favor déjenos sus datos.

Fuente: TechTarget