Seguridad con visualización, orquestación y control

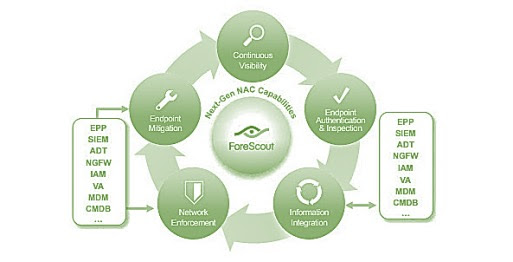

ForeScout CounterACT® es una solución de seguridad física o virtual, que identifica y evalúa dinámicamente la infraestructura de red física y virtual, dispositivos y aplicaciones en el instante en que se conectan a su red.

La tecnología CounterACT de ForeScout sin agentes, descubre, clasifica y evalúa los dispositivos. CounterACT investiga la infraestructura de red, para descubrir dispositivos en cuanto se conectan a la red. Nuestros clientes han reportado ver hasta un 70 por ciento más dispositivos en su red, respecto a lo que tenían conocimiento anteriormente.

Después de descubrir un dispositivo, CounterACT utiliza una combinación de métodos pasivos y activos para clasificar el dispositivo según su tipo y propiedades. Con base en su clasificación, CounterACT evalúa la postura de seguridad del dispositivo y permite a las organizaciones establecer políticas que establezcan el comportamiento específico permitido para cada dispositivo al conectarse a la red.

CounterACT trabaja con la infraestructura de red líder, soluciones de seguridad de terceros y administración de TI. También ofrece opciones flexibles de despliegue y configuración, para satisfacer las necesidades específicas de su empresa. Elija implementaciones físicas o virtuales o ambas y adminístrelas centralmente con CounterACT Enterprise Manager.

Sin agentes:

No se requieren agentes de punto final para la autenticación y el control de acceso a la red, lo que permite a CounterACT ver y controlar los dispositivos administrados, no administrados e IoT.

Interoperabilidad abierta:

CounterACT funciona con switches populares, routers, VPNs, firewalls, Sist. Ops. “end point” (Windows®, Linux, iOS®, OS X y Android), sistemas de administración de parches, sistemas antivirus, directorios y sistemas de ticketing, sin cambios ni actualizaciones de infraestructura.

Orquestación de seguridad:

Los módulos opcionales orquestan el intercambio de información y la aplicación de la seguridad basada en políticas entre CounterACT y los principales productos de gestión de TI y seguridad.

802.1X, o no:

Elija 802.1X u otras tecnologías de autenticación como LDAP, Active Directory®, RADIUS®, Oracle® y Sun. El modo híbrido le permite utilizar múltiples tecnologías simultáneamente.

Si te interesa conocer más a fondo esta u otras aplicaciones, concerta una cita con LATIXNS y estaremos gustosos de atenderte.