Seguridad de dispositivos wearables en riesgo por aumento de vectores de ataque

«Para garantizar la seguridad de los dispositivos vestibles (relojes, pulseras, diademas/audífonos, ropa, zapatos, etc), las organizaciones ya no pueden seguir adelante con enfoques añejos», dijo Brian Laughlin, socio para planificación técnica estratégica y de arquitectura de TI de Boeing.

¿Qué tipo de preocupaciones de privacidad y seguridad se derivan del uso de dispositivos wearables o vestibles?

En el pasado, la seguridad se basaba en construir un gran castillo y cavar un foso muy profundo a su alrededor. Ese había sido el enfoque en general. Hoy en día ya no es así.

Por ejemplo, tomaremos la brecha de Target: la forma en que ocurrió realmente fue que una empresa de HVAC estaba trabajando en Target y el vector en realidad entró a través de la empresa de HVAC (por sus siglas en inglés: Heating, Ventilating, Air Conditioning). Luego se dirigieron a través de la red a las máquinas de tarjetas de crédito y lo siguiente que pasó es que comprometieron una gran cantidad de información de los clientes.

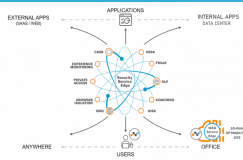

Debemos de entender cuál es la naturaleza del problema y luego asegurarnos de que estamos viendo todos los diferentes vectores de ataque potenciales. La puerta de entrada no es el problema; es esa ventana que no sabías que estaba abierta.

Cuando hablamos de aviones y de campos como la medicina, tenemos que estar atentos porque si cometemos un error, hay muchas vidas en juego y simplemente no podemos permitirnos eso.

Tenemos que asegurarnos de que realmente entendemos y nos protegemos contra todos los miles de formas posibles de dispositivos [vestibles] que podrían ser atacados. Una de las cosas que se está intentando hacer, que es un poco diferente, es que ya que se empieza a entender la seguridad un poco mejor y se están protegiendo los activos de manera diferente.

Nuevamente, en el pasado, cavamos una fosa profunda alrededor del gran castillo. El problema es que, una vez que atraviesas ese foso, todo está abierto. De la misma manera en que no pondría sus mejores lentes en la caja fuerte de su dormitorio, estamos tratando de segregar y dividir los diferentes niveles de seguridad y asegurarnos de que sean apropiados para los diferentes tipos de activos que tenemos.

En Alternativas en Computación le ayudaremos a tomar conciencia de su nivel de seguridad y conocer qué problemas de seguridad son más importantes para su organización. Contamos con un servicio de administración de seguridad y monitoreo que le permitirá poner en marcha su estrategia en breve y orientar sus recursos en labores operativas propias del negocio.

¡Si desea agendar una cita, por favor déjenos sus datos!

Fuente: Tech Target