Seguridad IoT. La visibilidad de los dispositivos es solo el primer paso

¿Qué empresas no están aprovechando los dispositivos de IoT en estos días? Desde impresoras inteligentes, al igual que la seguridad in situ con cámaras de vigilancia IP, edificios inteligentes en los que la calefacción, la refrigeración y la iluminación se ajustan automáticamente para oficinas, salas de conferencias y plantas enteras basándose en sensores que informan sobre el número de personas presentes.

¿Qué empresas no están aprovechando los dispositivos de IoT en estos días? Desde impresoras inteligentes, al igual que la seguridad in situ con cámaras de vigilancia IP, edificios inteligentes en los que la calefacción, la refrigeración y la iluminación se ajustan automáticamente para oficinas, salas de conferencias y plantas enteras basándose en sensores que informan sobre el número de personas presentes.

Los CISOs (Chief Information Security Officer) han estado ocupados asegurando la empresa en general, pero ahora también necesitan preocuparse de asegurar los nuevos dispositivos de IoT. Con la solución de seguridad adecuada in situ, que no sólo proporciona visibilidad a estos dispositivos en las redes empresariales, sino que también protege al resto de la red de las nuevas amenazas que pueden introducir estos dispositivos de IoT intrínsecamente menos seguros, las empresas pueden ahora buscar nuevas ideas para modernizar las operaciones y aumentar la eficiencia.

De acuerdo al estudio «Enterprise IT is gaining momentum» realizado por McKinsey & Company, el 98 por ciento de los encuestados indicaron que la mayoría de las empresas de su sector tienen iniciativas de IoT empresarial en sus hojas de ruta estratégicas, incluidas las relacionadas con la mejora de las operaciones de servicios, el aumento de la visibilidad de las operaciones, la creación de nuevos modelos empresariales y la creación de nuevas ofertas de productos y servicios.

Entonces, ¿dónde deja eso a los CISOs? Están ocupados tratando de evaluar el riesgo de ser atacados ahora que los dispositivos de IoT están entrando en las redes empresariales. NetworkWorld, por su parte, esbozó los 5 mayores riesgos de ciberseguridad y afirmó que la complejidad de la IoT aumenta los riesgos cibernéticos y que, en ámbitos como la seguridad pública, los sistemas comprometidos pueden tener consecuencias mucho mayores que la pérdida de rentabilidad y eficiencia de la organización. Según el artículo,

«Una red comprometida no sólo significa acceso a los datos de la banca privada, sino que la infraestructura pública, como los enlaces de tráfico, los sistemas de seguimiento por GPS, los servicios de agua y las centrales eléctricas, podrían ser presa de piratas informáticos».

ForeScout protege sus redes empresariales

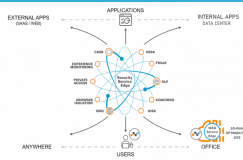

ForeScout, partner tecnológico de Altcomp, es muy consciente de estos nuevos retos y continúa mejorando su plataforma para la seguridad de las empresas. Con miles de dispositivos de IoT desplegados, a menudo carecen de supervisión de TI y de las mejores prácticas básicas de seguridad. Evaluar y comprender el riesgo que plantean estos dispositivos de IoT es fundamental para reducir la superficie de ataque y ayudar a proteger la empresa.

La plataforma ForeScout ayuda en múltiples niveles. El primer paso es determinar qué dispositivos de IoT están conectados y dónde. La evaluación de la IoT es el siguiente paso lógico después de la clasificación de la IoT para gestionar el riesgo y reducir la superficie de ataque.

A continuación, se debe saber qué puertos de comunicación están habilitados en estos dispositivos IoT. CounterACT es la solución innovadora de ForeScout que puede detectar puertos abiertos en dispositivos de IoT así como identificar actividades sospechosas tales como dispositivos que se están comunicando con otros dispositivos con los que no deberían estar interactuando.

También es necesario evaluar las credenciales para los canales de comunicación restantes. Esto puede ser un gran reto, ya que los dispositivos de IoT a menudo se añaden a la red de la empresa con contraseñas nulas o predeterminadas de fábrica. Un análisis reciente de la industria señala que el 81 por ciento de las infracciones implican el uso indebido de credenciales robadas, débiles o por defecto. Las redes de bots como Mirai aprovechan las débiles credenciales de IoT y recogen millones de dispositivos de IoT para causar interrupciones en el servicio.

La plataforma ForeScout proporciona evaluación de IoT e identifica los dispositivos con nombres de usuario y contraseñas predeterminados de fábrica o con credenciales débiles.

Una vez que haya identificado sus dispositivos de IoT, puede crear su biblioteca personalizada de evaluación de credenciales de IoT o simplemente aprovechar la proporcionada por ForeScout. Es recomendable crear políticas para automatizar la evaluación e iniciar acciones de mitigación (alerta, límite, bloqueo y segmento).

CounterACT puede proporcionar beneficios significativos protegiendo su entorno de botnets y ataques dirigidos a sus dispositivos de Iot, que luego se mueven lateralmente para buscar objetivos de alto potencial para hacer quebrar a su empresa.

Le invitamos a acercarse a un ejecutivo de Alternativas en Computación para platicar un poco más de ForeScout CounterACT®, conocer casos de éxito y ver la forma en la que éste puede beneficiar a su organización.

Si desea más información, favor de concertar su cita con Altcomp y con mucho gusto le atendemos.

Fuente: ForeScout