Cisco revela el verdadero coste de las brechas de seguridad

De acuerdo al Informe Anual de Ciberseguridad 2017 de Cisco, más de un tercio de las organizaciones que sufrieron un ataque de ciberseguridad en 2016 tuvieron pérdidas sustanciales (superiores al 20 por ciento) de clientes, ingresos y oportunidades de negocio.

De acuerdo al Informe Anual de Ciberseguridad 2017 de Cisco, más de un tercio de las organizaciones que sufrieron un ataque de ciberseguridad en 2016 tuvieron pérdidas sustanciales (superiores al 20 por ciento) de clientes, ingresos y oportunidades de negocio.

Tras los ataques, el 90 por ciento de estas organizaciones están mejorando sus tecnologías y procesos de defensa frente a amenazas separando las funciones de seguridad y de TI (38 por ciento), mejorando la concienciación de los empleados mediante formación (38 por ciento) e implementando técnicas de mitigación del riesgo (37 por ciento).

El informe de Cisco, que incluye el Security Capabilities Benchmark Study, basa sus conclusiones en entrevistas a cerca de 3.000 directores de Seguridad (CSOs, Chief Security Officers) y responsables de Operaciones de Seguridad de 13 países.

Este año Cisco desvela los principales retos y oportunidades para que las organizaciones puedan defenderse frente a la imparable evolución del cibercrimen y los cambiantes métodos de ataque:

Presupuestos limitados: la escasa compatibilidad de sistemas y déficit de profesionales son las principales barreras citadas por los CSOs para mejorar sus procesos de seguridad. Estos responsables también afirman que sus departamentos de Seguridad son entornos cada vez más complejos. Un 65 por ciento de las organizaciones consultadas utilizan entre seis y más de 50 soluciones de seguridad, reduciendo potencialmente su efectividad y aumentando las posibles brechas de seguridad.

Vectores de ataque «clásicos»: esta es una de las formas de explotar estas brechas por parte de los cibercriminales, como adware y spam para email, alcanzando este último niveles no vistos desde 2010. El spam supone cerca de las dos terceras partes (el 65 por ciento) de todos los correos electrónicos, siendo maliciosos entre el 8 y el 10 por ciento de ellos. El volumen de spam está aumentando a escala global, a menudo propagado por grandes y crecientes botnets (redes de computadoras controlados por los atacantes).

Medir la efectividad de la estrategia y de los procesos de seguridad frente a los ataques: para reducir el espacio operativo de los atacantes y minimizar el posible daño de las intrusiones se necesita un menor Tiempo de Detección (TTD por sus siglas en inglés, Time to Detection), que es el tiempo que pasa desde que se analiza un archivo comprometido hasta que se detecta como amenaza. Cisco ha logrado reducir el TTD desde una media de 14 horas a principios de 2016 hasta las seis horas en la última mitad del año. Esta cifra se basa en la telemetría interna obtenida de las soluciones de seguridad de Cisco desplegadas por todo el mundo.

El coste de las ciberamenazas: pérdida de clientes y de ingresos

El Informe Anual de Ciberseguridad 2017 también revela el impacto financiero potencial de los ataques para los negocios, desde pymes hasta grandes empresas.

Para más del 50 por ciento de las organizaciones que sufrieron una brecha de seguridad, el incidente llegó a divulgarse y fue sometido a la opinión pública. Los procesos de operaciones (parada de sistemas de productividad críticos) y de finanzas fueron los más afectados, seguidos por reputación de marca y retención de clientes.

Para las organizaciones que sufrieron un ataque, las consecuencias fueron sustanciales:

⇒El 22 por ciento de las organizaciones atacadas perdieron clientes (el 40 por ciento perdieron más del 20 por ciento de su base de clientes).

⇒El 29 por ciento perdieron ingresos, y el 38 por ciento de este grupo tuvo pérdidas superiores al 20 por ciento de los ingresos.

⇒El 23 por ciento de las organizaciones atacadas perdieron oportunidades de negocio (el 42 por ciento perdieron más del 20 por ciento).

Operaciones y modelos de ataque

La actividad de los ciberdelincuentes se ha profesionalizado aún más durante el último año. La continua evolución tecnológica, impulsada por la digitalización, crea nuevas oportunidades para los cibercriminales. Aunque los atacantes siguen utilizando técnicas ya probadas y efectivas, también se apoyan en nuevas aproximaciones que imitan la estructura de “gestión intermedia” de sus objetivos empresariales.

⇒Oportunidad y riesgo asociado al Cloud: el 27 por ciento de las aplicaciones Cloud de terceros introducidas por los empleados -con la intención de incrementar su eficiencia y crear nuevas oportunidades de negocio- fueron consideradas como de alto riesgo y generaron preocupaciones de seguridad significativas.

⇒Nuevos métodos de ataque simulan las jerarquías corporativas: algunas campañas de malvertising emplearon brokers (o “puertas”) que funcionan como links intermedios, enmascarando la actividad maliciosa. Los atacantes pueden entonces moverse con mayor rapidez, mantener su espacio operativo y evitar la detección.

⇒El clásico adware (software que descarga publicidad sin el permiso del usuario) ha mantenido su efectividad, infectando al 75 por ciento de las organizaciones investigadas.

⇒Por el contario, ha disminuido el uso de grandes exploit kits como Angler, Nuclear y Neutrino -tras la desmantelación de sus creadores en 2016-, aunque les han suplantado pequeños grupos de ciberdelincuentes.

Proteger la compañía0 y mantener la vigilancia

El Informe 2017 desvela que sólo el 56 por ciento de las alertas de seguridad son investigadas, y menos de la mitad de las alertas legítimas son remediadas. Los defensores, aunque confían en sus herramientas de seguridad, se enfrentan a importantes retos de complejidad y carencia de profesionales, dejando brechas en términos de tiempo y espacio operativo que los atacantes pueden utilizar como ventaja.

Cisco recomienda los siguientes pasos para prevenir, detectar y mitigar las amenazas y minimizar el riesgo:

⇒Convertir la seguridad en prioridad de negocio: la dirección ejecutiva debe promover la seguridad y convertirla en una prioridad.

⇒Evaluar la estrategia operativa: revisar las prácticas de seguridad, parcheo y control de puntos de acceso a los sistemas de red, aplicaciones, funciones y datos.

⇒Medir la eficacia de seguridad: establecer métricas claras y utilizarlas para validar y mejorar las prácticas de seguridad.

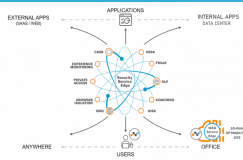

⇒Adoptar una estrategia de defensa integrada: convertir la integración y la automatización en una prioridad para incrementar la visibilidad, mejorar la interoperabilidad y reducir el Tiempo de Detección para detener los ataques. De esta forma, los equipos de Seguridad pueden enfocarse en investigar y remediar los ataques más dañinos.

David Ulevitch, vice-presidente y director general de la división de Seguridad en Cisco, declaró:

“Una de las métricas clave del Informe 2017 es el tiempo que se tarda en descubrir y detener la actividad maliciosa. Cisco ha conseguido reducir este ‘Tiempo de Detección’ a tan solo seis horas. Y una de las nuevas métricas es el ‘Tiempo para Evolucionar’, que examina la velocidad con la que los ciber-delincuentes cambian los ataques para ocultar su identidad. Con estas y otras métricas recopiladas en el Informe, y trabajando con las organizaciones para automatizar e integrar su defensa frente a amenazas, podemos ayudarles a minimizar el riesgo operativo y financiero y a que su negocio prospere”.

Fuente: Diario TI

En Alternativas en Computación contamos con un servicio de administración de seguridad y monitoreo que le permitirá poner en marcha su estrategia en breve y orientar sus recursos en labores operativas propias del negocio.