¿Qué deben saber las empresas sobre preparación en ciberseguridad?

Hoy en día, las empresas deben estar preparadas para actuar frente a incidentes de seguridad y ataques cibernéticos.

Hoy en día, las empresas deben estar preparadas para actuar frente a incidentes de seguridad y ataques cibernéticos.

La preparación en ciberseguridad se define como el estado de ser capaz de detectar y responder eficazmente a las brechas e intrusiones de seguridad informática, los ataques de malware, los ataques de phishing, el robo de datos y la propiedad intelectual, tanto dentro como fuera de la red.

En Altcomp le ayudamos a crear el mejor plan de recuperación ante desastres informáticos para su negocio. Integramos y ponemos en marcha soluciones de seguridad informática enfocadas a la protección de la información empresarial, la prevención contra pérdida de datos y para su recuperación.

La parte delicada de esta definición es «ser capaz de detectar». Una capacidad de detección más rápid puede limitar el daño causado por cualquier intrusión así como una considerable reducción en el costo de recuperación. El umbral actual de detección oscila de 9 a 18 meses. Ser capaz de comprender las operaciones rutinarias de la red y detectar cuando las operaciones de la red se desvían de una definición normal o de la línea base de la actividad es un elemento importante de la preparación en seguridad cibernética.

Les compartimos una lista de ciberseguridad con siete elementos, elaborada por el experto Peter Sullivan, para que los consideren las compañías:

1. Plan de seguridad cibernética: para lograr cualquier objetivo o meta, cualquier empresa debe contar con un plan que proporcione orientación hacia esas metas y objetivos. La ciberseguridad no es diferente a cualquier otro tipo de empeño, en ese sentido. En este contexto, la preparación en seguridad cibernética es primordial así como contar con un plan de seguridad informática.

En un plan de seguridad cibernética debemos tener como meta: proteger la información personal identificable de los clientes y los empleados, la información financiera y la información médica protegida contra el robo, la lectura, la divulgación no autorizada y los cambios no autorizados por actores amenazadores, ubicados dentro o fuera de la red.

En el plan de seguridad cibernética se definen objetivos y se establece un calendario, hitos, medidas y métricas para cada objetivo.

2. Programa de gestión de riesgos: el uso de técnicas de gestión de riesgos ayudará a las empresas a:

- Identificar activos de información crítica, como mínimo. Un programa de gestión de riesgos puede ampliarse para identificar también a personas, procesos de negocio y tecnología críticos.

- Identificar por qué los activos críticos elegidos son necesarios para las operaciones diarias, la realización de la misión y la continuidad de las operaciones.

- Entender el entorno de riesgo que amenaza estos activos críticos.

3. Gestión de la identidad: Esta se compone de varios planes, políticas, procedimientos y tecnología destinados a proporcionar un acceso adecuado a los recursos de información y una comprensión de cómo esos recursos son utilizados y por quién. Los planes, políticas, procedimientos y tecnología necesarios incluyen:

- Control de acceso: está directamente conectado con la gestión de identidades, que se requiere para distinguir a los usuarios entre sí, y permitir la entrega adecuada de servicios y acceso a los recursos.

- Autenticación: la autenticación, como parte de la gestión de identidad, es necesaria para validar una identidad digital.

- Autorización: la gestión de la autorización se refiere a los derechos y permisos de los usuarios determinados por la política de la organización.

- Rendición de cuentas: esto es entender quién está haciendo qué en la red. La autenticación, la autorización y la rendición de cuentas dependen de la gestión de la identidad.

4. Monitoreo de la red: permite ver y comprender el contexto de seguridad de cada paquete que entra y sale de la red corporativa o de la agencia. Monitorear con eficacia una red es poder ver y entender qué información fluye hacia dentro, hacia fuera y a través de la red, y saber si ese flujo de información es deseado, no deseado, apropiado o inapropiado. Los programas y protocolos de monitoreo apropiados permitirán a una organización reconocer más rápidamente cuándo ocurre un cambio en las operaciones de red esperadas, y cuándo ocurre una actividad de red inesperada e indeseada.

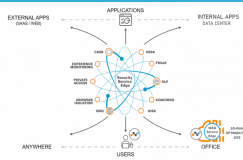

5. Arquitectura de seguridad: una arquitectura fuerte de seguridad de red permite una comunicación local, de área amplia y remota segura. Es un componente necesario para poder controlar y comprender cómo funciona la red, permitiendo su monitoreo.

6. Configuración, cambios y control de activos: incluye el proceso de actualización de software, control de inventario, gestión de cambios y evaluación interna. Si no se gestionan adecuadamente, cada una de estas áreas suele representar fuentes importantes de vulnerabilidad y riesgo para la red.

7. Crear mapas de gestión de incidencias: Se trata de una respuesta eficaz a los incidentes de seguridad. Una respuesta eficaz puede reducir la cantidad de daño causado y reducir el tiempo y el costo de la recuperación.

Fuente: TechTarget

En Alternativas en Computación le ayudaremos a tomar conciencia de su nivel de seguridad y conocer qué problemas de seguridad son más importantes para su organización. Contamos con un servicio de administración de seguridad y monitoreo que le permitirá poner en marcha su estrategia en breve y orientar sus recursos en labores operativas propias del negocio.