¿Sabes cuáles son los archivos más vulnerables a los virus?

Cada vez más, la seguridad informática avisa sobre el peligro que los virus implican para las computadoras personales, no sólo porque pueden afectar el hardware sino porque roban un intangible muy valioso: nuestra información.

Según expertos en seguridad informática, las extensiones más perjudicadas son las de archivos de ofimática y multimedia, como procesadores de texto (Word), hojas de cálculo (Excel), diapositivas (PowerPoint), fotos y correos electrónicos. Estas se ven atacadas por ransomware: virus que infectan los equipos y «secuestran» la información de las víctimas a modo de rescate para revertir sus efectos.

Se tratan de herramientas de uso tan difundido que generan confianza al usuario que los recibe, normalmente por correo electrónico. Al conocer el remitente, se piensa que el adjunto es de confianza. Pero si la terminal está comprometida, setermina encriptando el equipo de la víctima.

«La mayoría de las amenazas que hoy logran introducirse y aprovecharse de los equipos utilizan técnicas de engaño que buscan persuadir al usuario de ejecutar, abrir o acceder a un código que logra vulnerar el equipo sin que el mismo tenga conciencia de lo que está sucediendo. Es importante recordar que los vectores de propagación del ransomware son los mismos que los de otras amenazas tradicionales como el phishing, lo que significa que el correo electrónico es el escenario principal” explica Javier Ferrero, Director la firma de seguridad informática Druidics.

El ransomware es un tipo de virus informático que, una vez ejecutado, encripta la información de la computadora o el teléfono infectado y le impide al dueño acceder a su equipo. Este tipo de malware suele pasar desapercibido por los antivirus, o bien porque son nuevos o porque no muestran comportamientos anómalos en los equipos.

«Hay soluciones nuevas, pero son caras y no están masificadas. Muchas veces puede pasar que tengas la computadora infectada y salgan correos desde tu casilla, infectados. En esos casos, el que lo reciba debe prestar atención sobre quién lo manda: si tiene firma o no, o buscar tips de cosas atípicas que puedan estar sucediendo, como que el nombre del archivo sea lógico, no esté en idiomas extraños, etc. La mayoría de las amenazas que hoy logran introducirse y aprovecharse de los equipos utilizan técnicas de engaño que buscan persuadir al usuario de ejecutar, abrir o acceder a un código que logra vulnerar el equipo sin que el mismo tenga conciencia de lo que está sucediendo. Es importante recordar que los vectores de propagación del ransomware son los mismos que los de otras amenazas tradicionales como el phishing, lo que significa que el correo electrónico es el escenario principal», señaló Leslie Ashton, coordinador de Seguridad y de Servicios Profesionales de la firma de seguridad informática Druidics.

El ransomware es un negocio que deja miles de millones de dólares de ganancia a nivel mundial es difícil que se erradique fácilmente. Si bien la mayoría de estas infecciones, por lo que se conoce, vienen de Europa del este y de Asia, los hay provenientes de todo el mundo.

¿Cómo podemos proteger a nuestros equipos del ransomware?

Entre las medidas para prevenir las infecciones, los expertos recomiendan tener lo más actualizado posible el antivirus e instalar los últimos parches del sistema operativo, junto con realizar y mantener copias de seguridad periódicas de todos los datos importantes.

Respecto de los correos electrónicos, es necesario estar atento a lo que se recibe, de quién se recibe y qué se abre, además de no confiar ciegamente en los enlaces acortados. Respecto de los teléfonos, Ashton recomendó «no descargar aplicaciones que no estén avaladas por las tiendas oficiales de las marcas (como Google Play o App Store) ni tener los dispositivos liberados como ‘root’.

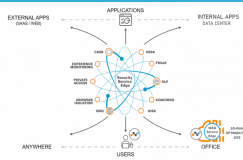

En Alternativas en Computación contamos con un servicio de administración de seguridad y monitoreo que le permitirá poner en marcha su estrategia en breve y orientar sus recursos en labores operativas propias del negocio.