Tipos de amenazas que espían a tu celular

El 57% de todos los dispositivos conectados a Internet son ya móviles y los ataques contra ellos generan más dinero que los realizados a otros.

El 57% de todos los dispositivos conectados a Internet son ya móviles y los ataques contra ellos generan más dinero que los realizados a otros.

Para estar protegido, el primer paso es ser consciente de los riesgos a los que nos exponemos. INCIBE (Instituto Nacional de Ciberseguridad de España) ha recopilado las principales amenazas que llegan a nuestros dispositivos a través de la descarga de apps maliciosas:

Adware: son aplicaciones que, de manera oculta, realizan falsos clics en publicidad sin el consentimiento de los usuarios, para que los atacantes obtengan beneficio. Esto se produce cuando, por ejemplo, el usuario está jugando y al hacer clic en la pantalla, de forma encubierta está haciendo clic en una publicidad.

Ransomware: estos programas acceden al celular a través de las mencionadas apps maliciosas. Actúan cifrando los archivos para que el usuario no pueda acceder a ellos y a cambio le pide realizar un pago como rescate.

Troyanos: son apps aparentemente legítimas e inofensivas, pero al ejecutarlas brindan al atacante un acceso remoto al teléfono infectado. Es decir, proporcionan a los atacantes una puerta trasera al dispositivo, lo cual les permite ejecutar código malicioso e infectarlo.

Keyloggers: estos programas se esconden en apps y guardan un registro de las teclas que se pulsan en la pantalla del dispositivo obteniendo así todo tipo de información, como por ejemplo, conversaciones o nombres de usuario y contraseñas de servicios a los que se accedan desde el móvil.

Troyanos bancarios: son una mezcla de los dos anteriores (troyanos y keyloggers) y se presentan a través de una app en apariencia similar a la de un banco, pero sin serlo. Con estas apps, los atacantes se apropian de información relacionada con sus cuentas bancarias.

APT (Advanced Persistent Threat) o amenaza persistente avanzada: es un tipo de ataque que se caracteriza por combinar de forma sofisticada varias vulnerabilidades y ataques a la vez para conseguir sus objetivos. Por ejemplo, los atacantes utilizan perfiles falsos en redes sociales para conseguir mediante ingeniería social engañar a sus víctimas, chatear con ellas e indicarles que se instalen apps de mensajería falsas con las cuales infectan el celular con un troyano, o un ransomware. También pueden utilizar la información obtenida, a través de los permisos concedidos a la app, para extorsionar a la víctima o venderla a terceros sin conocimiento del usuario.

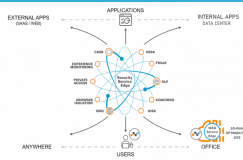

En Alternativas en Computación le ayudaremos a tomar conciencia y conocer qué problemas de seguridad son más importantes para su organización. Contamos con un servicio de administración de seguridad y monitoreo que le permitirá poner en marcha su estrategia en breve y orientar sus recursos en labores operativas propias del negocio.

Fuente: IT Digital Security