Todo lo que tiene que saber sobre la seguridad del Internet de las Cosas

Para 2020 se espera que la cantidad de dispositivos Internet de las Cosas (IoT) supere los 20,4 mil millones, así como la superficie de ataque de IoT siga en expansión. Desde los dispositivos de atención médica vulnerables hasta las cámaras de video involucradas en ataques DDoS, hasta los autos que conducen los hackers, la implicación de violaciones de IoT tiene efectos de gran alcance en todos los aspectos de nuestras vidas.

Para 2020 se espera que la cantidad de dispositivos Internet de las Cosas (IoT) supere los 20,4 mil millones, así como la superficie de ataque de IoT siga en expansión. Desde los dispositivos de atención médica vulnerables hasta las cámaras de video involucradas en ataques DDoS, hasta los autos que conducen los hackers, la implicación de violaciones de IoT tiene efectos de gran alcance en todos los aspectos de nuestras vidas.

¿Qué pueden hacer las empresas para ayudar a prepararse y protegerse?

Aquí les compartimos 6 puntos que según Joanne Lennon, Gerente Senior de Marketing de Productos de Extreme Networks debe saber sobre IoT y la seguridad de la red en 2019:

1- Se inicia con visibilidad

De acuerdo a un estudio de Gemalto en 2019, menos de la mitad de las empresas pueden detectar infracciones de IoT. Lennon afirma:

«Si no puedes ver algo, no puedes medirlo. Si no puedes medirlo, no puedes entenderlo. Si no puedes entenderlo, no puedes controlarlo.»

No sólo muchas empresas desconocen los puntos finales conectados a sus redes, sino que también carecen de visibilidad profunda para saber qué, dónde y con quién pueden comunicarse los dispositivos. El tráfico malicioso se mueve dentro de la red sin visibilidad, por lo que invertir en análisis es el primer paso para comenzar.

2- La evolución de los analíticos: de la descripción a la optimización

La analítica ha evolucionado durante la última década de descriptivo (la forma más básica) a predictivo (capaz de modelar el comportamiento futuro) a prescriptivo (capaz de optimizar acciones futuras).

Las empresas, cada vez más, miran más allá del análisis de redes y aplicaciones a las tecnologías emergentes, como el análisis de seguridad, para mejorar la postura de seguridad de su red. Exigen soluciones que van más allá de las herramientas tradicionales de gestión de eventos e información de seguridad (SIEM) para proporcionar un nivel de flujo y granularidad en tiempo real en cada parte de la red, para ayudar a detectar y remediar las amenazas cibernéticas. El análisis de seguridad proporciona la capacidad de vincular diversos tipos de información de eventos de seguridad para obtener una visión más completa del tráfico que atraviesa la red.

3- Aprendizaje Automático e Inteligencia Artificial Turbo Boost

Para que el cerebro humano procese rápidamente las grandes cantidades de datos de una gama de sistemas y dispositivos, actualmente es difícil o imposible. El Aprendizaje Automático (ML) y la Inteligencia Artificial (AI) pueden ayudar a identificar y responder a las brechas de seguridad de manera más rápida y eficiente que los humanos.

A diferencia de los seres humanos, quienes sólo pueden reaccionar a los problemas una vez que han ocurrido, las máquinas pueden automatizar los procesos y ayudar proactivamente a encontrar anomalías antes de que se conviertan en problemas importantes. Al recopilar y analizar datos en tiempo real, las máquinas pueden correlacionar información, identificar patrones, aprender a predecir lo que sucederá a continuación y actuar sobre esa información. Los análisis de seguridad impulsados por AI pueden eliminar la carga constante para los analistas de seguridad al recopilar rápidamente los datos necesarios y priorizar la alerta según el perfil de riesgo de la amenaza.

4- La acción sigue de la visión

Cuando su herramienta de análisis de seguridad detecta una amenaza, la respuesta debe ser lo más rápida posible. De esta manera, la probabilidad de que el daño esté contenido será mayor. Los análisis de seguridad pueden proporcionar la información contextual necesaria para identificar la fuente de la amenaza de manera fácil y remediar y contener la amenaza. Puede integrarse con flujos de trabajo de respuesta a incidentes rápidos al proporcionar la información para:

•Poner en cuarentena al anfitrión sospechoso al instante.

•Continuar investigando la amenaza con análisis de tráfico de red antes y después.

•Determinar dónde podría haberse propagado

•Almacenar datos de telemetría empresarial para usarlos como una valiosa herramienta forense en el futuro.

La remediación automatizada elimina la carga de los analistas de seguridad al contener brechas rápidamente y darles más tiempo para centrarse en iniciativas de valor, en lugar de combatir incendios.

5- Análisis del comportamiento: un método probado y verdadero

Evaluar el comportamiento ha sido un método de evaluación probado y verdadero desde siempre. El análisis del comportamiento de los dispositivos IoT no es diferente. Normalmente, los dispositivos IoT de la misma categoría (sensores de temperatura, dispositivos de automatización industrial, cámaras de vigilancia CCTV, etc.) exhiben un comportamiento comparable en la red. Aprovechar ML para conocer el comportamiento esperado de los puntos finales de IoT, y activar alertas o actuar cuando un punto extremo actúa de manera inusual, puede reforzar significativamente la seguridad de IoT y acelerar el tiempo de resolución. El análisis de comportamiento proporciona una defensa poderosa contra las hazañas de día cero.

6- Toma un ecosistema

Uno de los mayores descuidos que pueden hacer las empresas es no reconocer la enormidad del desafío de IoT y la seguridad de la red o creer que pueden abordarlo por sí solos. Cada año se gasta más dinero en soluciones de ciberseguridad y cada año hay más infracciones de ciberseguridad.

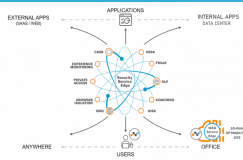

Es esencial un enfoque en capas para la seguridad de la red, que implique trabajar en conjunto y colaborar con las soluciones de seguridad existentes en su red (firewalls, detección de virus, etc.). Cualquier empresa que invierta en análisis de seguridad debe asegurarse de poder integrarse sin problemas con sus soluciones de seguridad existentes y trabajar con las principales fuentes de inteligencia de amenazas.

En Altcomp somos Especialistas, Consultores e Integradores de TI con 29 años de experiencia y proveemos infraestructura, herramientas, aplicaciones y servicios que facilitan a las empresas efectuar su transición del actual al nuevo paradigma computacional.

¡Concierte su cita con nosotros y con mucho gusto te asesoramos!

Fuente: Computer World México