CÓMO INICIAR LA PRIMERA ETAPA DE MADUREZ DE SU SISTEMA DE SEGURIDAD CIBERNÉTICA

FUNCIÓN DE RESPUESTA

FUNCIÓN DE RESPUESTA

A partir de nuestras anteriores publicaciones en el blog, ahora nos sumergiremos en algunos de los casos de uso más avanzados que estamos viendo en el campo para la Función de Respuesta del Esquema de Ciberseguridad del NIST. Esta Función requiere que las organizaciones desarrollen e implementen las actividades apropiadas en caso de que se detecte un incidente de ciberseguridad. Su intención es mejorar la capacidad de una organización para contener el impacto de un posible incidente. Algunos ejemplos de categorías dentro de esta Función son la planificación de la respuesta, las comunicaciones, el análisis de eventos y la mitigación.

A continuación se presentan algunos casos de uso de los líderes de la industria que están utilizando Forescout para ayudar a cumplir con la Función de Respuesta del Marco de Ciber Seguridad (CSF) del NIST en sus entornos de tecnología operativa (OT):

- Integraciones bidireccionales entre las tecnologías de seguridad para permitir una respuesta rápida a las amenazas

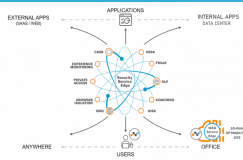

Los líderes de la industria están yendo más allá de las comunicaciones unidireccionales como el envío de datos de Syslog a un SIEM o de datos de inventario de activos a un RESTful API. Usando nuestras más de 70 integraciones bidireccionales con otras tecnologías como CMDBs, NGFWs, tecnologías de microsegmentación de punto final, y SIEM, nuestra solución puede crear automáticamente tickets SOC cuando se detectan alertas sospechosas e incluso cuarentenas de mal funcionamiento, dispositivos sospechosos o malintencionados. Esto permite a nuestros clientes no sólo madurar sus planes de respuesta a incidentes, sino también obtener el máximo retorno de la inversión del conjunto de sus tecnologías.

- Enriquecer los datos de detección de amenazas de OT con conjuntos de datos de IT

La convergencia IT-OT se está acelerando, y muchos de nuestros clientes más previsores están utilizando nuestra plataforma para tomar datos de OT de un evento de interés y compararlos con los datos de IT para comprender el contexto de una amenaza, como dónde se inició y cómo se propagó. El hecho de tener tanto los datos de IT como los de OT juntos en un mismo panel le ayudará a mejorar la colaboración entre los responsables de la respuesta a los incidentes, a la vez que ayudará a contener una amenaza potencial más rápidamente.

- Automatización de los flujos de trabajo de respuesta, para activarlos en función de las amenazas y las violaciones de las políticas.

La eficiencia operativa siempre está en primer lugar en nuestra mente. Cualquier oportunidad de hacer la vida de nuestros clientes más fácil es una gran oportunidad para nosotros, por eso hemos construido tantas capacidades de automatización en nuestra solución de OT. Como se mencionó en entradas anteriores, nuestros clientes están usando nuestra solución no sólo para crear estrategias de segmentación avanzadas, sino también para hacerlas cumplir. Si se viola una política o se detecta una amenaza en un determinado segmento de la red, se puede activar un flujo de trabajo para que se tome una acción correctiva específica. Esto puede ser cualquier cosa, desde notificaciones por correo electrónico hasta la creación de entradas, o una designación de VLAN en cuarentena.

- Reduciendo los tiempos de respuesta general para las investigaciones de alertas o alarmas sospechosas

Los datos de nuestra solución de OT proporcionan a nuestros clientes una comprensión de cuándo y dónde ocurrió un evento sospechoso, para que puedan evaluar y determinar rápidamente (o automatizar) las medidas de remediación que deben tomarse. Aprovechando esas integraciones bidireccionales y las capacidades de automatización del flujo de trabajo, nuestros clientes líderes en la industria están capacitando a sus equipos para responder a un evento sospechoso más rápido en comparación con el uso de herramientas fragmentadas, lo que ayuda a reducir el tiempo medio total de respuesta (MTTR) para los eventos de seguridad.

¿Quiere más detalles sobre cómo los líderes de la industria están aumentando su madurez para la función de respuesta? Vea nuestro libro electrónico de NIST CSF.

Artículo completo: https://www.forescout.com/company/blog/how-to-jumpstart-nist-cybersecurity-framework-respond-function/